AWS の Route 53 を使ってドメインを管理している方の中には、セキュリティを強化するために DNSSEC(DNS Security Extensions) を設定したいと考えている方も多いでしょう。DNSSEC は、DNS の応答を暗号的に署名することで、偽装や改ざんを防ぐ重要な仕組みです。

本記事では、cosicosilife.org というドメインに対して AWS Route 53 で DNSSEC を設定する方法 を 初心者向け に ステップバイステップ で解説します!

1. 事前準備

まず、以下の準備ができていることを確認しましょう。私はすでにAWSにcosicosilife.com というドメインを登録しているのでそれを前提としてお話しします。

✅ AWS アカウント(管理者権限が必要)

✅ Route 53 で管理しているドメイン(例: cosicosilife.org)

✅ AWS Key Management Service(KMS)を利用できる状態

AWS KMS は DNSSEC の署名鍵を管理するために必要です。AWS の公式料金ページを確認しながら、必要なコストを把握しておきましょう。

2. Route 53 で DNSSEC を有効化する

ステップ 1: AWS マネジメントコンソールにログイン

- AWS マネジメントコンソール(https://aws.amazon.com/jp/)にアクセス

- Route 53 のサービスページ を開く

- 「ホストゾーン」 をクリック

- 「cosicosilife.org」 を選択

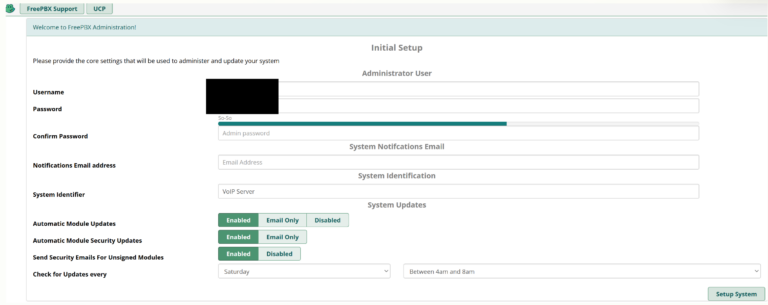

ステップ 2: DNSSEC 設定画面を開く

- 「ホストゾーンの設定」 をクリック

- 「DNSSEC」 の項目を探す >>少しわかりにくいのですが下記の画面にあるように「登録済みのドメイン」にあります

- 「キーの追加」 をクリック

この時点では、まだ鍵の設定をしていないため、設定が完了していません。次に、鍵の設定を行います。

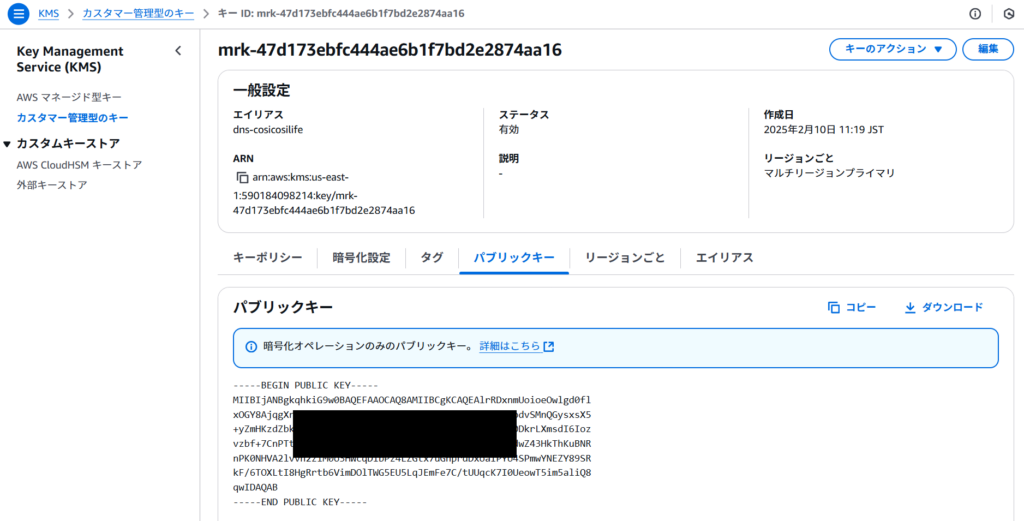

3. KMS で鍵(KSK)を作成する

ステップ 3: KMS でキーを作成

DNSSEC には キー署名鍵(KSK) が必要です。AWS Key Management Service(KMS)で作成しましょう。

- AWS マネジメントコンソールで「KMS」 を開く

- 「カスタマー管理キー(CMK)」 を選択

- 「キーの作成」 をクリック

- 「対称鍵」ではなく「非対称鍵」 を選択

- 「RSA 2048」 を選択(DNSSEC 用に推奨される鍵長)

- エイリアスを設定(例: dnssec-key-cosicosilife)

- 「次へ」ボタンを押し、キーのポリシーを設定

- キーの作成を完了

これで KMS にキーが作成されました!

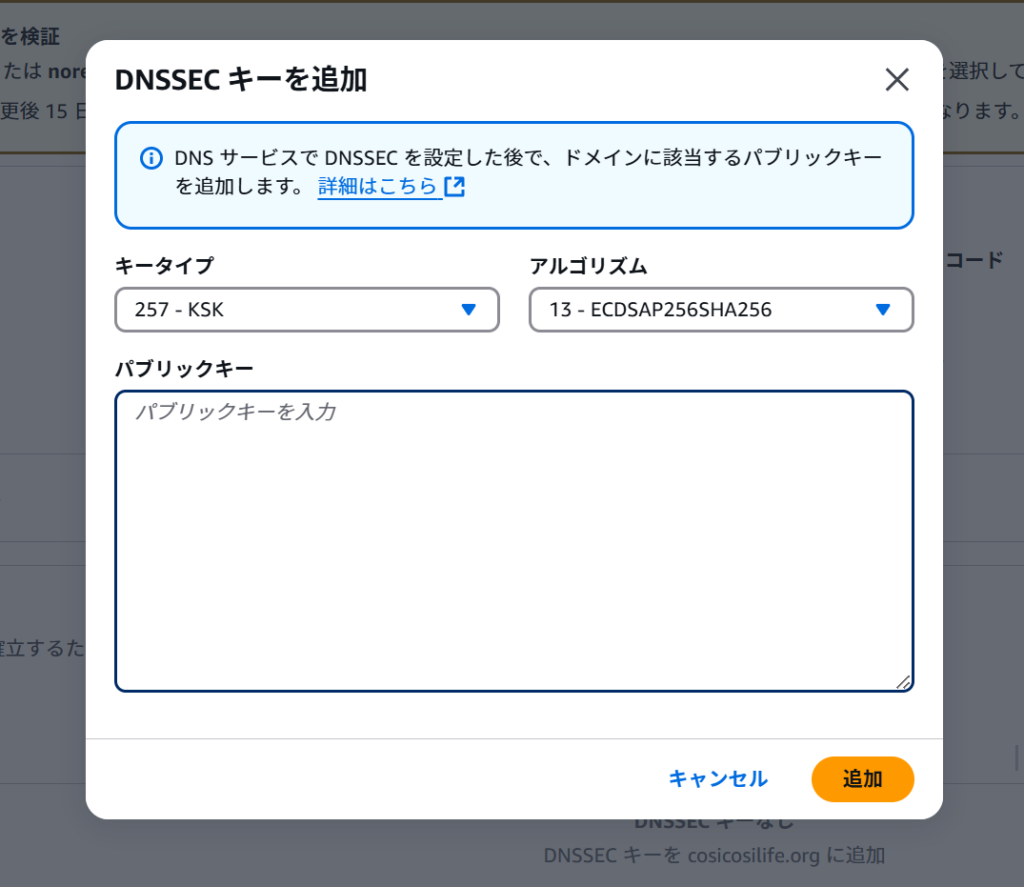

4. Route 53 に鍵を登録

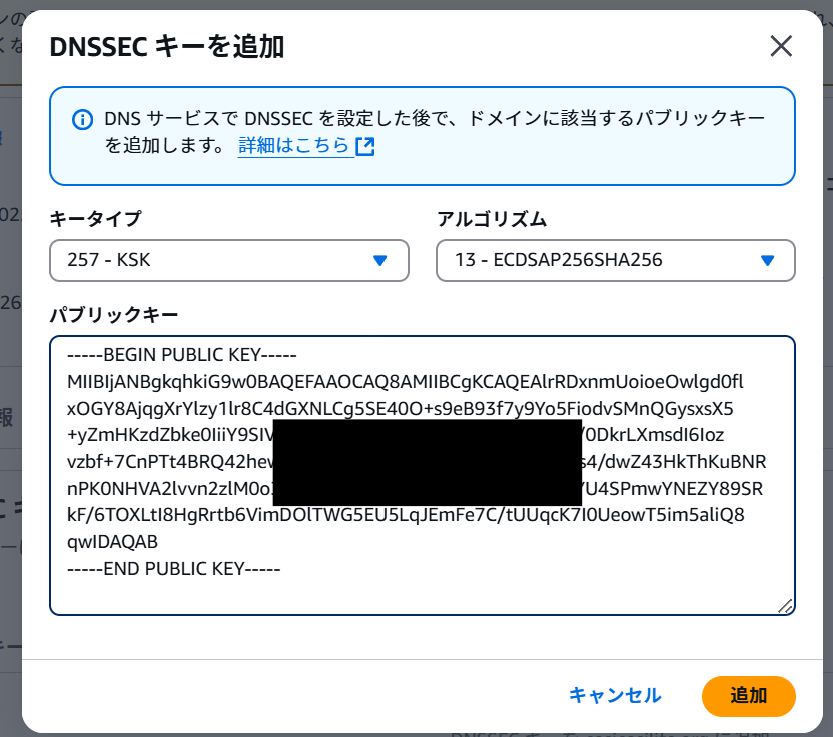

ステップ 4: DNSSEC のキーを登録

- Route 53 の 「cosicosilife.org」のホストゾーン に戻る

- 「DNSSEC の設定」 を開く

- 「キーの追加」 をクリック

- KMSで作ったパブリックキーを選択、ちょっとわかりにくいですが、下記のように作成されたキーから、カスタマー管理のキー を選択して、パブリックキーのタブで選択できます。下記の値をコピペして貼り付けます

はりつけたら 追加ボタンをクリック

最終的に DNSSECのステータスが「設定済み」となるはずです

この設定により、KMS で管理されるキーを使って DNS レコードが署名されるようになります

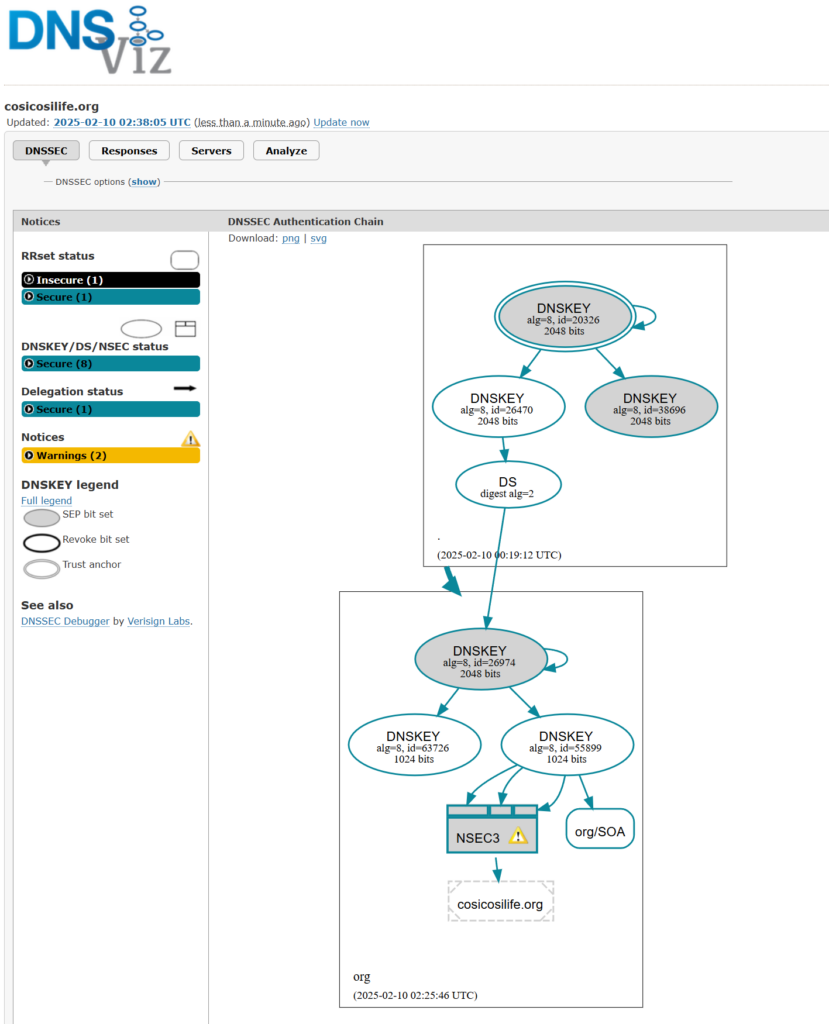

6. 設定の確認とテスト

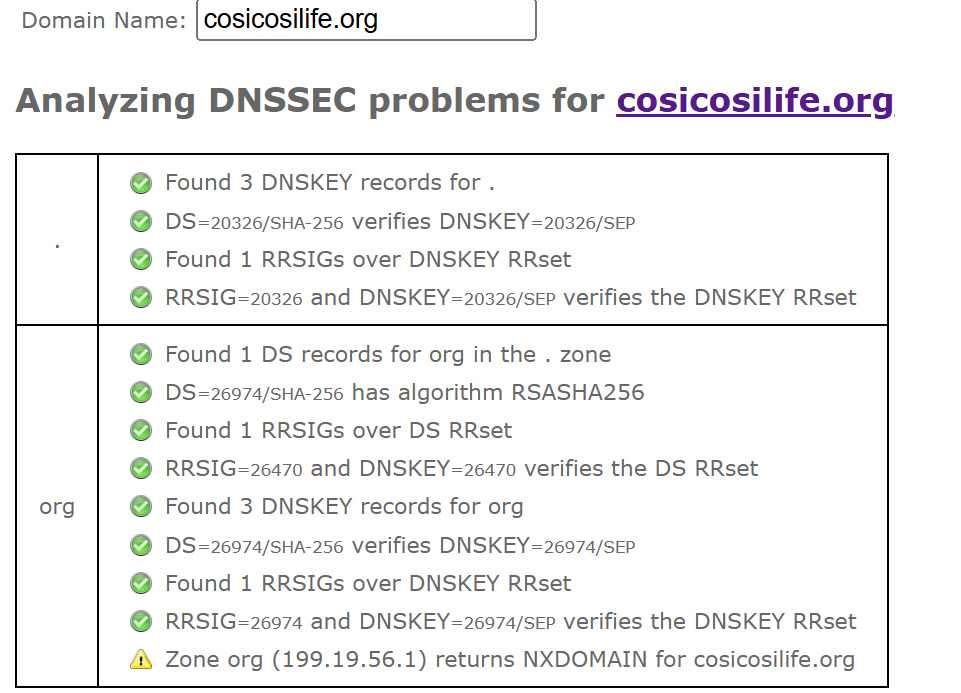

ステップ 7: DNSSEC が有効になっているか確認

設定が正しく行われたか、以下のサイトを使って確認しましょう。

- https://dnssec-analyzer.verisignlabs.com/ にアクセス

- 「cosicosilife.org」を入力し、「Analyze」ボタンをクリック

- 「Secure」になっていることを確認

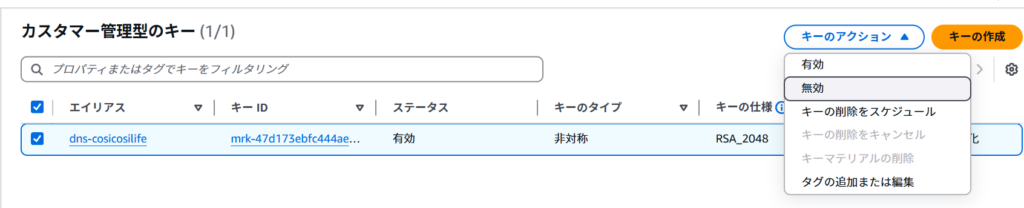

キーの無効化

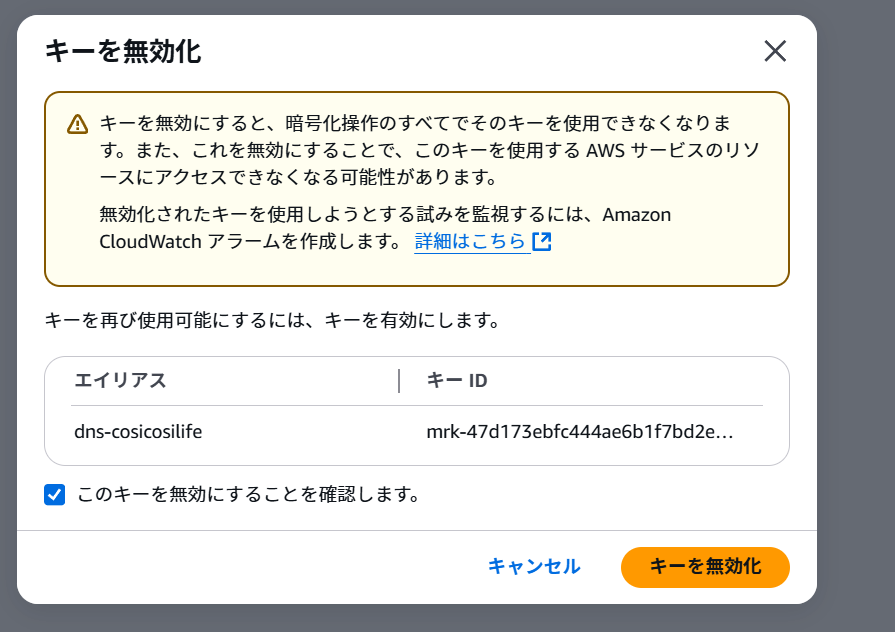

キーを無効化するとどうなるのでしょうか?

無効化しました

無効化すると

であったのが

まとめ

本記事では、AWS Route 53 で cosicosilife.org に DNSSEC を設定する方法を紹介しました。以下の手順で設定できることがわかりましたね

DNSSEC を有効化することで、ドメインのセキュリティを強化し、DNS の改ざんや偽装を防ぐことができます。ぜひ設定して、安全なドメイン運用を行いましょう!